Digital Operational Resilience Act (DORA)

DORA, der Digital Operational Resilience Act, ist eine EU-Verordnung, die seit dem 17. Januar 2023 in Kraft ist und bis zum 17. Januar 2025 umgesetzt werden muss.

DORA-Umsetzung in Versicherungsunternehmen:: Worum geht es beim Digital Operational Resilience Act (DORA)?

Die EU-Verordnung “DORA” ist seit 17.01.2023 in Kraft und ist bis zum 17.01.2025 umzusetzen. Viel Zeit für die Umsetzung bleibt nicht mehr.

DORA steht für Digital Operational Resilience Act und ist eine EU-weite Verordnung, die die digitale Betriebsstabilität von Finanzunternehmen, einschließlich Versicherungsunternehmen, stärken soll. Sie zielt darauf ab, die Widerstandsfähigkeit gegenüber IKT-Risiken (Informations- und Kommunikationstechnologierisiken) zu erhöhen und die Cybersicherheit zu stärken, um Störungen im Finanzsektor zu minimieren.

Grundsätzlich fasst DORA bestehende Regelungen wie BAIT, ZAIT, VAIT zu Sicherheitsmaßnahmen, Meldewesen und Überprüfung von Auslagerungen zusammen, erweitert und vertieft diese jedoch an selektierten Stellen.

Inhalt von DORA

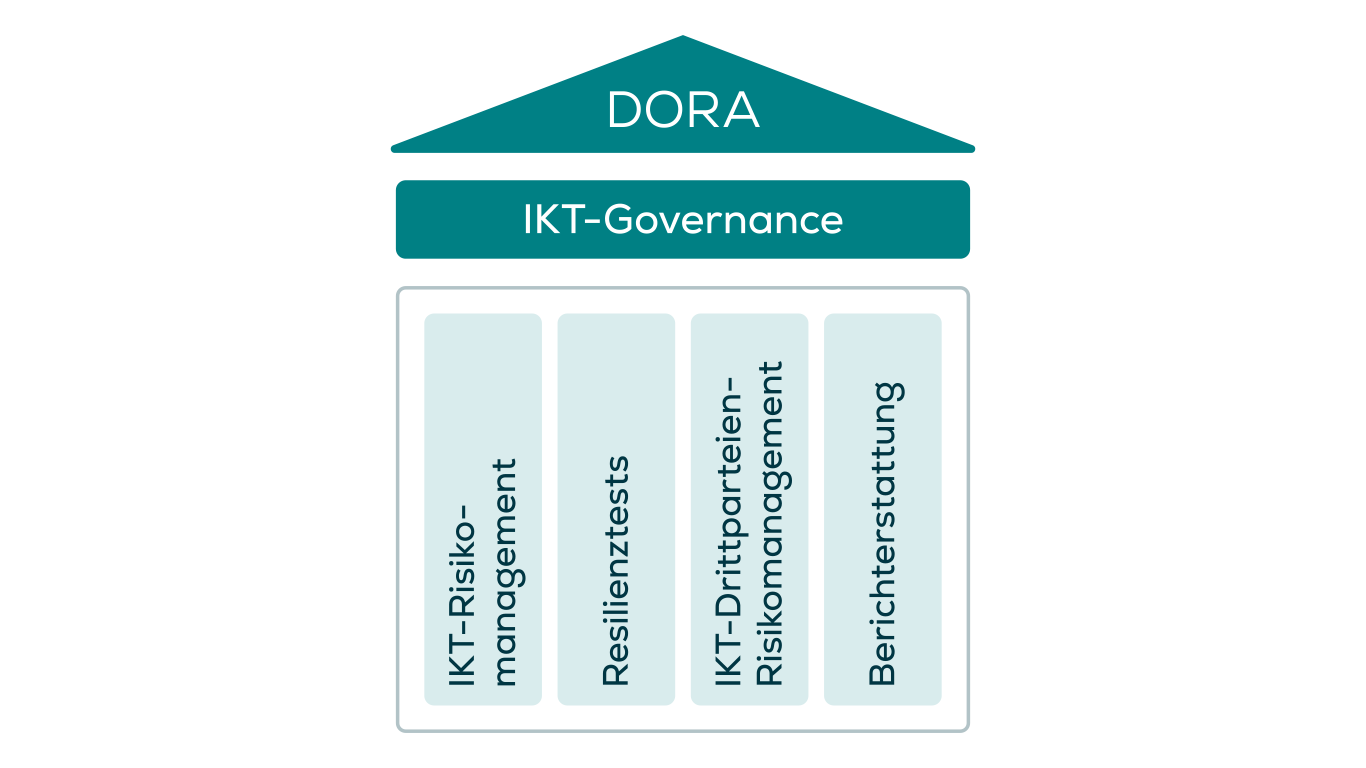

DORA umfasst insgesamt 45 Artikel, die den vier für die digitale und operative Resilienz entscheidenden Bereichen zugeordnet werden können:

1. IKT-Risikomanagement:

Einführung von Prozessen zur Identifizierung, Bewertung und Minderung von IKT-Risiken und zur Implementierung von Maßnahmen zum Schutz der IT-Infrastruktur und Daten vor Cyberangriffen.

2. Berichterstattung:

Etablierung eines Systems zur Meldung, Analyse und Dokumentation (IKT-bezogener) – Sicherheitsvorfälle

3. Resilienztests:

Regelmäßige Durchführung von Stresstests und Simulationen, um die Belastbarkeit der IT-Systeme zu überprüfen.

4. Drittanbieter-Management:

Sicherstellung, dass auch externe Dienstleister die erforderlichen Sicherheitsstandards einhalten.

Die drei Bereiche „Anforderungen an IKT-Risikomanagement“, „Berichterstattung“ sowie „Prüfung der digitalen Betriebsstabilität“ richten sich an Finanzunternehmen.

Der Abschnitt „Prüfung des Risikos durch IKT-Drittanbieter“ reguliert auch die Technologieanbieter.

Digital Operational Resilience Act: Vorteile und Auswirkungen von DORA

Als wichtigste Auswirkungen gelten:

- Harmonisierung: DORA strebt an, die Anforderungen an das Risikomanagement moderner Technologien EU-weit zu vereinheitlichen.

- Umgang mit Drittanbietern: Zukünftig werden IKT-Drittanbieter ähnlich wie Banken und Versicherungen überprüft.

- Verwaltungsaufwand: Durch neue Berichtspflichten und Genehmigungsverfahren wird der Verwaltungsaufwand steigen.

- Meldepflicht: Versicherungen müssen wesentliche IKT-bezogene Vorfälle umgehend den zuständigen Behörden melden. Das soll eine koordinierte Reaktion und Analyse potenzieller Systemrisiken ermöglichen.

- Als kritisch eingestufte Finanzunternehmen müssen regelmäßig ihre digitale Betriebsstabilität durch bedrohungsorientierte Penetrationstests gemäß TIBER EU nachweisen.

- Best Practices: Zertifizierbare Informationssicherheitsmanagementsysteme (ISMS) werden im Finanzsektor als europäische Best Practice eingeführt.

Die Vorteile liegen auf der Hand: Mit der Umsetzung der DORA-Maßnahmen erhöhen Unternehmen ihre eigene Sicherheit, indem sie bessere Schutzmaßnahmen gegen Cyberangriffe und IT-Störungen implementieren. DORA hilft Unternehmen dabei, regulatorische Compliance zu gewährleisten und somit Strafen und rechtliche Konsequenzen zu vermeiden. Durch DORA verbessern Unternehmen ihre digitale und operative Resilienz, sodass diese im Krisenfall schneller wiederhergestellt werden können. Die Einhaltung der DORA-Anforderungen stärkt zudem das Vertrauen von Kunden und Geschäftspartnern, da diese durch DORA hohe Sicherheitsstandards nachweisen.

Wir sehen DORA als Chance. Dennoch ist der Aufwand in der Vorbereitung und Umsetzung der Sicherheitsmaßnahmen für Versicherungsunternehmen nicht zu unterschätzen. Und viel Zeit für die Umsetzung bleibt nicht mehr.

DORA-Zeitplan: Bis wann müssen die Anforderungen umgesetzt werden?

DORA (Digital Operational Resilience Act) ist seit Anfang 2023 in Kraft und gilt als EU-Verordnung direkt in allen Mitgliedsstaaten. Ab Januar 2025 müssen die Vorgaben aus DORA durch betroffene Unternehmen angewendet werden.

Umsetzung Digital Operational Resilience Act: Was Versicherungsunternehmen nun tun sollten, um sich auf DORA vorzubereiten

Versicherungsunternehmen sollten ihre IKT-Risikomanagementstrategien und Cyber-Security-Maßnahmen umfassend überprüfen und stärken. Dies beinhaltet die Implementierung eines effizienten Incident Managements und die Durchführung regelmäßiger Penetrationstests. Zudem fordert DORA die Versicherungsunternehmen auf, ihre Drittanbieterbeziehungen sorgfältig zu überwachen, um sicherzustellen, dass auch diese DORA-konform agieren. Ein optimiertes Berichtswesen und umfassende Dokumentationsprozesse sind ebenfalls notwendig, um die neuen regulatorischen Anforderungen zu erfüllen. Um zu prüfen, wie weit Ihr Unternehmen bereits mit der Umsetzung der DORA-Anforderungen gekommen ist, nutzen Sie gerne die von Convista entwickelte DORA-Checkliste.

DORA QUICK CHECK: Wie DORA-ready ist Ihr Unternehmen?

Prüfen Sie mit unserer Checkliste, Ihren aktuellen Stand bei der Umsetzung der DORA-Richtlinien, und identifizieren Sie Ihre Handlungsfelder.

Die größten Herausforderungen bei der DORA-Umsetzung für Versicherungsunternehmen

Finanzunternehmen stehen durch DORA vor diversen Herausforderungen:

- Komplexität der Umsetzung: Die detaillierten Anforderungen an das IKT-Risikomanagement und an die Cyber Security erfordern erhebliche Ressourcen und Know-how.

- Erhöhte Kosten und Verwaltungsaufwand: Die Einhaltung der neuen Berichtspflichten und Genehmigungsverfahren führt zu erhöhtem Verwaltungsaufwand. Finanzinstitute müssen hierfür möglicherweise in neue Technologien, Personal und Schulungen investieren, um die Anforderungen zu erfüllen.

- IKT-Drittanbieter-Management: Die Überwachung und Steuerung von IKT-Drittanbietern wird komplexer, da diese ebenfalls die DORA-Anforderungen erfüllen müssen.

- Incident Management und Meldepflichten: Die Einrichtung und Pflege eines effizienten Systems zur Erkennung, Bewertung und Reaktion auf IKT-bezogene Vorfälle ist anspruchsvoll. Die Meldung wesentlicher Vorfälle an die zuständigen Behörden erfordert zudem schnelle und präzise Kommunikations- und Entscheidungsprozesse.

- Operational Resilience Testing: Regelmäßige Penetrationstests und andere Resilienztests erfordern spezialisierte Fähigkeiten und Ressourcen. Die Durchführung dieser Tests kann darüber hinaus die Betriebsabläufe stören und zusätzliche Kosten verursachen.

- Governance und Expertise: Die Anforderung an verstärkte MINT-Expertise in den Leitungs- und Aufsichtsgremien kann personelle Änderungen und zusätzliche Schulungen erfordern.

FAQ: Häufige Fragen zum Digital Operational Resilience Act

DORA betrifft alle Finanzinstitute innerhalb der EU, einschließlich Banken, Versicherungen, Zahlungsdienstleister, Wertpapierfirmen und deren IKT-Drittanbieter.

DORA wurde im Dezember 2022 verabschiedet und wird ab Januar 2025 in Kraft treten. Finanzinstitute sollten sich rechtzeitig auf die Einhaltung der Vorschriften vorbereiten.

DORA wird von den zuständigen nationalen Aufsichtsbehörden und der Europäischen Aufsichtsbehörde (ESA) durchgesetzt. Diese Behörden haben die Befugnis, Überprüfungen durchzuführen, Verstöße gegen die geltende DORA- Verordnung zu identifizieren und Sanktionen zu verhängen.

Die BaFin spielt eine zentrale Rolle bei der Umsetzung und Überwachung von DORA im deutschen Raum. Die BaFin überwacht die Compliance der Finanzinstitute und prüft deren Risikomanagementsysteme. Darüber hinaus analysiert die BaFin IT-Sicherheitsvorfälle. Sie legt Berichterstattungspflichten fest und gibt Leitlinien und Empfehlungen zur Einhaltung und Umsetzung der DORA-Anforderungen heraus. Sie arbeitet national sowie international mit anderen Aufsichtsbehörden und Organisationen wie ENISA zusammen.

Finanzinstitute müssen eine umfassende IKT-Risikomanagementstrategie entwickeln, und diese regelmäßig aktualisieren und überprüfen, um sicherzustellen, dass alle potenziellen Bedrohungen und Schwachstellen identifiziert und adressiert werden.

- Cybersecurity-Risiken: Bedrohungen wie Hackerangriffe, Malware, Phishing und Datenlecks, die die Sicherheit und Integrität von Daten und Systemen gefährden können.

- Technologische Risiken: Fehlende Zuverlässigkeit oder Verfügbarkeit von IT-Infrastrukturen, einschließlich Hardware- oder Softwareausfällen sowie Netzwerkausfällen.

- Compliance-Risiken: Risiken, die aus der Nichteinhaltung gesetzlicher Vorschriften zur Nutzung von IKT resultieren.

- Betriebsrisiken: Risiken, die operative Abläufe beeinträchtigen können, z. B. Unterbrechungen in der Lieferkette, Ausfälle von kritischen Systemen oder unzureichende Kapazitäten.

- Strategische Risiken: Risiken, die im Zusammenhang mit der strategischen Ausrichtung und Nutzung von IKT stehen (einschließlich unzureichender Investitionen in Technologie oder ineffektiver Nutzung von digitalen Geschäftsmodellen).

- Reputationsrisiken: Schädigung von Image und Ruf eines Unternehmens aufgrund von Sicherheitsvorfällen, Datenschutzverletzungen oder anderen IKT-bezogenen Vorfällen.

- Risikobewertung und -analyse: Durchführung systematischer Risikobewertungen zur Identifizierung potenzieller Bedrohungen für IKT-Systeme. Beispiele: Risikomatrix, Risiko-Workshops oder Szenarioanalysen.

- Technische Audits und Sicherheitsprüfungen: Durchführung regelmäßiger technischer Audits und Sicherheitsprüfungen zur Identifizierung von Schwachstellen in IT-Infrastruktur, Software und Netzwerken. Diese beinhalten: Penetrationstests, Schwachstellenanalysen und Code-Reviews.

- Incident-Management: Analyse vergangener Sicherheitsvorfälle und Ereignisse, um wiederkehrende Muster und potenzielle Schwachstellen zu erkennen.

- Risikowahrnehmungsstudien: Durchführung von Umfragen oder Workshops, um die Wahrnehmung von IKT-Risiken innerhalb des Unternehmens zu erfassen.

- Benchmarking und Best Practices: Vergleich der eigenen Sicherheitspraktiken und -maßnahmen mit Branchen-Benchmarks und Best Practices.

- Lieferanten- und Drittanbieterbewertung: Berücksichtigung der Risiken, die mit der Nutzung von Drittanbietern und Lieferanten verbunden sind.

Finanzinstitute müssen robuste Sicherheitsmaßnahmen zur Sicherstellung der Vertraulichkeit, Integrität und Verfügbarkeit ihrer IKT-Systeme implementieren sowie regelmäßige Sicherheitsüberprüfungen und Schwachstellenanalysen durchführen.

Unternehmen müssen ein effizientes Incident Management System einrichten, das die Erkennung, Bewertung und Reaktion auf IKT-bezogene Vorfälle ermöglicht. Wesentliche Vorfälle müssen unverzüglich den zuständigen Behörden gemeldet werden.

Finanzinstitute müssen sicherstellen, dass ihre Drittanbieter die DORA-Anforderungen erfüllen, regelmäßige Prüfungen durchlaufen und auditierbar sind. Sie müssen ihre Verträge und Überwachungsprozesse entsprechend anpassen.

Finanzinstitute müssen regelmäßige Tests zur Überprüfung ihrer digitalen und operativen Resilienz durchführen, einschließlich Penetrationstests, um die Widerstandsfähigkeit ihrer IKT-Systeme gegen Cyberangriffe zu bewerten.

Finanzinstitute müssen regelmäßige Berichte über ihre IKT-Risiken, Vorfälle und Sicherheitsmaßnahmen an die zuständigen Behörden übermitteln. Um den Anforderungen des Digital Operational Resilience Acts zu entsprechen, müssen diese Berichte detailliert und aktuell sein.

Hyperscaler, die kritische Cloud-Dienste für Finanzinstitute bereitstellen, unterliegen speziellen Prüfungs- und Aufsichtsvorschriften. Sie werden zentral durch die ESA und nationale Aufsichtsbehörden geprüft.

- Geldstrafen: Aufsichtsbehörden können erhebliche Geldstrafen verhängen, die je nach Schwere der Verstöße und der Größe des Unternehmens bemessen werden.

- Verwaltungsmaßnahmen: Unternehmen können verpflichtet werden, bestimmte Maßnahmen zur Behebung der festgestellten Mängel zu ergreifen. Die Aufsichtsbehörden können hier zb. Anweisungen zur Verbesserung der Risikomanagement- und Sicherheitsmaßnahmen geben.

- Einschränkungen der Geschäftstätigkeit: Aufsichtsbehörden können Einschränkungen der Geschäftstätigkeit eines Unternehmens verhängen, wenn schwerwiegende Verstöße festgestellt werden. Dies kann bis zur Einschränkung der Nutzung bestimmter IKT-Systeme oder Dienstleistungen durch Drittanbieter reichen.

- Rufschädigung: Die Veröffentlichung von Verstößen und Sanktionen kann den Ruf eines Unternehmens erheblich schädigen bis hin zum Verlust des Vertrauens von Kunden und Geschäftspartnern.

Finanzinstitute sollten Schulungen und Weiterbildungen anbieten, um sicherzustellen, dass ihre Mitarbeitenden über die erforderlichen Kenntnisse und Fähigkeiten im Bereich IKT-Sicherheit, Risikomanagement und Incident Management verfügen.

Best Practices umfassen die Implementierung robuster IKT-Sicherheits- und Risikomanagementstrategien, die regelmäßige Durchführung von Cyber-Resilienztests, die sorgfältige Überwachung von IKT-Drittanbietern, die Einhaltung von Berichterstattungs- und Meldepflichten sowie die kontinuierliche Weiterbildung der Mitarbeiter im Bereich IKT-Sicherheit.

Sind Sie bereit für die DORA-Verordnung?

Nutzen Sie unsere Tools und Checklisten, um Ihre DORA-Readiness zu überprüfen. Wir zeigen Ihnen die geltenden DORA-Anforderungen strukturiert auf und übernehmen einen detaillierten Soll-Ist-Abgleich für Ihre bereits implementierten Maßnahmen. Mithilfe unserer vorgefertigten Konzepte und Arbeitspakete können Sie die Implementierung der DORA-Maßnahmen vereinfachen.